ТОП просматриваемых книг сайта:

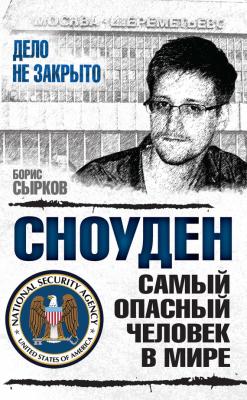

Сноуден: самый опасный человек в мире. Борис Сырков

Читать онлайн.Название Сноуден: самый опасный человек в мире

Год выпуска 2016

isbn 978-5-906861-61-0

Автор произведения Борис Сырков

Жанр Биографии и Мемуары

Серия Дело не закрыто

Издательство Алгоритм

АНБ беспокоилось не зря. Сентябрьская публикация в «Нью-Йорк тайме» наделала много шума. Однако при ее прочтении возникало чувство дефицита фактического материала. Общественность желала знать больше. В какие именно криптографические стандарты, протоколы и микросхемы АНБ сумело встроить «лазейки»? Какие телекомы и интернет-компании сотрудничали с АНБ и на каких условиях? Как АНБ внедряло в компьютеры шпионские программы? И вскоре в Интернете появились публикации, авторы которых давали развернутые ответы на эти и другие вопросы, оставшиеся без должного внимания в «Нью-Йорк тайме».

Намеренная «лазейка» или простая оплошность?

Случайные числа играют очень важную роль в криптографии. Если взломать датчик псевдослучайных чисел, то в большинстве случаев удается целиком взломать и криптосистему, в которой этот датчик используется. Разработка качественного датчика случайных чисел – дело весьма непростое. Поэтому они являются предметом неослабного и пристального внимания исследователей-криптографов на протяжении уже многих лет.

Неудивительно, что именно датчику псевдослучайных чисел был посвящен доклад, который в августе 2007 года молодой программист из «Майкрософт» сделал на конференции по криптографии в американском городе Санта-Барбара. Это было вечернее секционное заседание, отведенное для докладов, которым не нашлось места на пленарных заседаниях. Чтобы хоть как-то отвлечь участников конференции от вина и пива, которым они более охотно отдавали свое предпочтение по вечерам, названия секционных докладов, как правило, носили подчеркнуто провокационный характер. Что-то типа «Попадут ли Алиса и Боб в тюрьму?», «Как угонять автомобили, или насколько реальна атака на Килок?[9]» и «Уникальное секционное интервью с Памелой Андерсон». Даниэль Шумоф и его коллега из «Майкрософт» Нильс Фергюсон озаглавили свое выступление «О возможном наличии «лазейки» в стандарте шифрования «НИСТ СП800-90»». Замечательная приманка для криптогиков!

Доклад сопровождался показом 9 слайдов. Из него следовало, что алгоритм генерации случайных чисел Dual_ EC_DRBG, получивший официальное одобрение со стороны американского правительства в составе стандарта шифрования «НИСТ СП800-90», имел вопиющую слабость, которая позволяла его взламывать. Более того, эта слабость обладала признаками «лазейки», которую кто-то специально встроил в алгоритм шифрования, чтобы иметь возможность читать сообщения, засекреченные с его помощью. Однако тогда реакция на доклад Шумофа и Фергюсона была довольно спокойной. Большинство подумало про себя, что, скорее всего, это была простая оплошность разработчиков.

Все изменилось в октябре 2013 года после очередной сенсационной публикации в американской газете «Нью-Йорк тайме». В этой публикации говорилось: «Секретные служебные документы АНБ, по-видимому, подтверждают, что фатальная слабость в стандарте шифрования, которую в 2007 году обнаружили

Разновидность блочного шифра, основанная на использовании регистра сдвига с нелинейной обратной связью.